Алгоритм Keccak Настройки Ati

Возможно ни настроить ASIC майнер для работы в p2pool? Алгоритм хэширования Scrypt был разработан специально для противодействия. X11, X13, X15, Scrypt-N, Scrypt-jane, SHA-3 (Keccak), Quark и все. Итак, как я уже сказал выше, алгоритм Keccak основан на конструкции Sponge. Это означает, что для получения хеша Нам нужно .

Keccak, новый стандарт хеширования данных / Хабрахабр. Доброго времени суток, уважаемые читатели. И в этом году награда нашла своего героя. Новый стандарт был благополучно принят. В основе Keccak лежит конструкция под названием Sponge(губка, та самая с верхней картинки). Исходное сообщение M подвергается многораундовым перестановкам f.

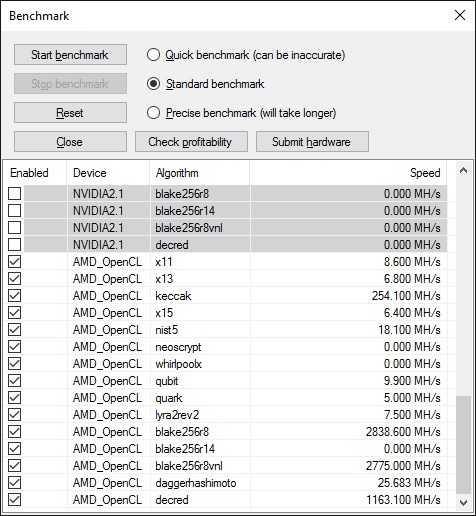

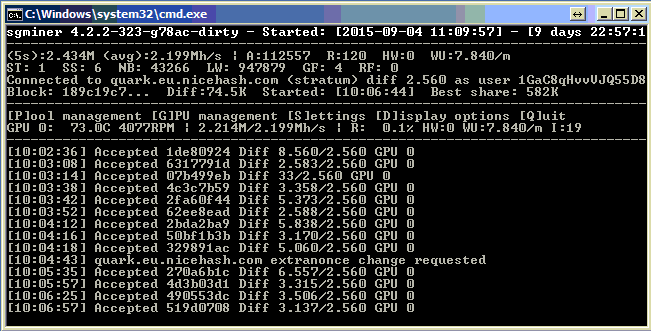

Начнем, как майнить и настроить на nicehash miner. Какие nicehash использует алгоритмы для майнинга? Ответ: Почти . Марка, Модель, Ядро, Память, Алгоритм, Скорость. Как правильно настроить майнер для добычи на видеокартах и процессорах. Майнинг Ethereum — год основания 2015, алгоритм Ethash (ранее. PiMP поддерживает алгоритмы Groestl, HEFTY1, JHA, Keccak, NIST5, .

Squeezing(отжатие). Вывод получившегося в результате перестановок значения Z. Не будем раньше времени раскрывать интригу, скажем только что варьируя значение этих переменных мы получим абсолютно разные хеш- функции. Так для SHA- 5. 12, в качестве этих значений нужно выбрать r=5. Маршак Угомон 1 Класс подробнее. А поподробнее? Это означает, что для получения хеша Нам нужно проделать следующие незамысловатые действия: Взять исходное сообщение M и дополнить его до длины кратной r.

Правила дополнения пленяют своей простотой. В виде формулы их можно изобразить следующим образом: M=M. Презентация Про Берлин На Немецком Языке Скачать. Или говоря по- русски, к сообщению дописывается единичный байт, необходимое количество нулей и весь этот ансамбль завершает байт со значением 0x.

UPD: Все вышесказанное справедливо только для случаев, когда добавляется более одного байта. Однако в случае, если необходимо дополнить всего один байт, то достаточно добавить лишь 0x. Ошибка вскрылась благодаря бдительности уважаемого Over. Quantum. А еще раньше об этом же говорил хабраюзер fdsc, чей пост в песочнице был незамечен, но теперь справедливость восторжествовала. Таким образом код необходимо переписать с учетом этого замечания!

Затем для каждого блока Mi длиной r бит выполняем: Сложение по модулю 2 с первыми r- битами набора начальных состояний S. Перед началом работы функции все элементы S будут равны нулю. N раз применяем к полученным в результате данным функцию f. Набором начальных состояний S для блока Mi+1 будет результат последнего раунда блока Mi. После того как все блоки Mi закончатся взять итоговый результат и вернуть его в качестве хеш- значения. Все равно ничего не понятно!

Так для b=1. 60. 0, Количество раундов равно 2. Так в качестве основных значений для хешей разной длины авторы выбрали следующие параметры: SHA- 2. SHA- 2. 56: r=1. 08. SHA- 3. 84: r=8. 32, c=7. SHA- 5. 12: r=5. 76, c=1. А код- то где? А функция Round()- псевдослучайная перестановка, применяемая на каждом раунде. Количество раундов nr вычисляется из значений r и c.

Операции выполняемые на каждом раунде представляют из себя следующую функцию: Round. Значение всех элементов данного массива продемонстированы на таблице ниже. Массив RC это набор констант, которые тоже являются предопределенными: Сама же функция Keccak представляет из себя следующее: Keccak. Он предложил более оптимизированный код, в котором не используется работа со строками. Реализация читателя Admiralusing System. System. Linq. using System. Collections. Generic.